お問い合わせ

「IAMソリューション」問い合わせ

資料請求・お問い合わせ

2020.06.30IAM

働き方の多様化やクラウドサービスの普及などにより、セキュリティーに対する考え方そのものを変える必要が出てきました。そこで注目されているのが「ゼロトラスト」という考え方です。今回は、従来の「境界型セキュリティー」と「ゼロトラスト」の違い、そこで重要視されるIAM(Identity & Access Management)のニーズについて解説します。

ゼロトラストとは、「どこからのアクセスも信用しない」というセキュリティー概念です。従来のスタンスは、「社内からのアクセスは安全」⇔「社外からのアクセスは危険」という考え方でした。しかし、ゼロトラストでは「どこからのアクセスも危険である」と考え、すべてのアクセスを検査します。つまり、「どこまでを信頼するか」ではなく、「すべてを信頼しない」という考え方でセキュリティーを構築するのです。

ゼロトラストが注目される背景に、「働き方の変化」と「クラウドサービスの普及」があります。

働き方改革に取り組んでいる企業は約49%(※1)にも上ります。ニューノーマルな世界ではテレワークという働き方は今後も増える可能性が高いでしょう。テレワークが浸透すれば、働き手は自宅以外にカフェ、コワーキングスペースなど多様な場所から社内のデータにアクセスします。また、デバイスは会社支給のパソコン以外にも、自分のパソコンやモバイル機器(スマートフォンやタブレット)を利用して社内データにアクセスすることが考えられます。このように、「AnyTime,AnyWhere,AnyDevice」、「いつでも、どこでも、どんなデバイスからでも」利用可能な環境が必要となっており、環境に合わせたセキュリティー対策が必要とされています。

総務省のデータによれば、クラウドサービスを利用している企業は約47%という結果(※2)が出ています。クラウドサービスは、どこからでも、どのようなデバイスからでもアクセスできるという利点がある一方で、オンプレミスのシステムと異なり社外ネットワーク上に情報(データ)を置くことになるので、従来と異なるセキュリティー対策が必要となります。

これらの背景から必要となるのが、より強固で信頼できるセキュリティーの仕組みです。ここでは、従来の境界型セキュリティーと、今注目されているゼロトラストの違いを見ていきましょう。

境界型セキュリティーとは、守るべき重要な情報(データ)は境界内、つまり社内ネットワークに置き、社内ネットワークと外部の境界をファイアウォール等で防御する考え方です。しかし、一度ネットワーク内に侵入され、一台が乗っ取られると、ネットワーク内の他のデバイスにも影響が及ぶ可能性があります。そうなるとセキュリティーソフト等によって事後対処をするしかありません。また、企業でクラウドサービスの利用が進んだ結果、社内ネットワークの外にも情報が置かれるようになりました。つまり、境界型セキュリティーは不十分になりつつあり、脅威を防ぐことが難しくなっています。

これまで社内ネットワークに接続する手段として利用されてきたVPNも、境界型セキュリティーの信頼を前提とした技術です。しかし、先述のように境界型セキュリティーだけでは安全性の担保に限界があります。また、「AnyTime,AnyWhere,AnyDevice」が求められる現代では、より多くの人がVPN接続を利用できる環境を整えることも難しいでしょう。

働き方改革が進んでいる今、社外からセキュリティー境界内部へのアクセス要件が増えています。同時に社内外のデータへアクセスするための通信経路も変化しているのです。そこで重要になるのが「ゼロトラスト」の概念です。データへのアクセス元が社内であっても社外であっても、どのようなデバイスからの接続でも信用せず、チェックします。アクセス管理を徹底するという考え方こそが、「社内外のデータへのアクセス手段」を制限しないために必要な措置なのです。

ゼロトラストを実現するために注目されているのが「IAM(Identity & Access Management)」です。

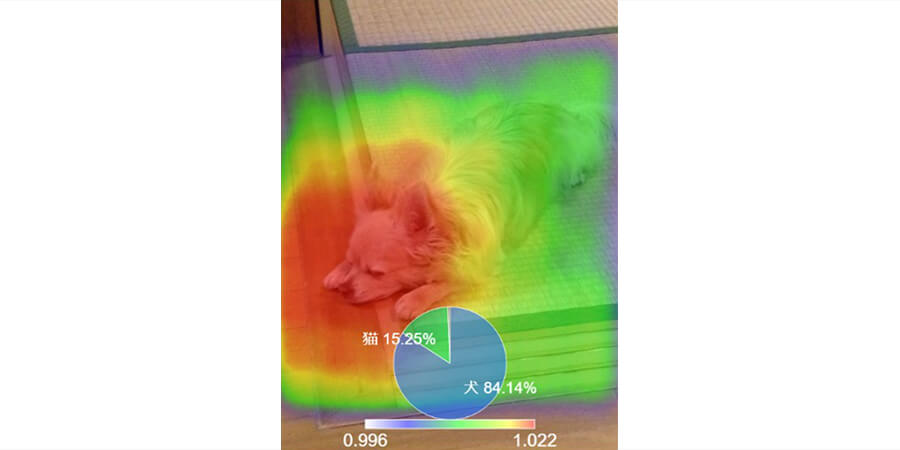

「Identity Management(ID管理)」は『誰に・どのような権限で』アクセスさせるかであり、管理の対象は ”ID”、”権限” です。一方、「Access Management(アクセス管理)」は『どのように』アクセスさせるかであり、管理対象は ”アクセスする際の一連のプロセス(制御)” です。「ID管理」と「アクセス管理」は密接に結びついているため、両方を合わせて「IAM」と呼んでいます。

まずは「ID管理」について具体的にみてみましょう。新しい社員や派遣、業務委託スタッフのID登録、異動や昇格に伴う権限の変更、退職時のID抹消など、一連のライフサイクルを管理し、”ID” と ”権限” を必要なシステムなどに連携します。これが「ID管理」です。

そして、そのIDが各種システムにアクセスしてよいか、悪いかを判断するのが「アクセス管理」です。アクセス管理の "一連のプロセス" にはシステムやサービス利用者の認証・認可が含まれます。認証とは、アクセスが許可されている本人であるかどうかの確認をすること、認可とは適切な権限でアクセス可能な状態にすることです。

ファイアウォールなどの境界型セキュリティーで脅威を防ぐことが難しくなった今、IAMは「ゼロトラスト」な環境を構成するのに必要な要素の1つです。IAMでアクセスを制御/監視し、アクセス権限を常に管理可能にするのです。

これは、社内ネットワークへの接続時だけでなく、すでに多くの企業が活用しているクラウドサービスへのアクセス管理にも活用すべき技術だといえるでしょう。

※1 「働き方改革2019」NTTデータ経営研究所/NTTコムリサーチ共同調査

※2 「平成30年版 情報通信白書」総務省

※記載されている会社名、製品名、サービス名は各社の商標または登録商標です。

※記載されている情報は、記載日時点のものです。現時点と異なる場合がありますので、あらかじめご了承ください。

激変する企業のIT環境で注目されているIDやアクセス認証を統合管理するIAMについて、その必要性を、市場動向などの定量的なデータを元に解説しています。