お問い合わせ

「IAMソリューション」問い合わせ

資料請求・お問い合わせ

2021.03.31IAM

IT調査会社 IDC Japan ソフトウェア&セキュリティのリサーチマネージャーである登坂 恒夫氏により、全5回を通して、IAM市場の市場予測から、ゼロトラストにおけるIAMの変化、また近年特に問われるIDのガバナンスと管理を担うIGA(Identity Governance & Administration )というトピックについて、提言していただきます。

IT調査会社 IDC Japan ソフトウェア&セキュリティのリサーチマネージャーである登坂 恒夫氏により、全5回を通して、IAM市場の市場予測から、ゼロトラストにおけるIAMの変化、また近年特に問われるIDのガバナンスと管理を担うIGA(Identity Governance & Administration )というトピックについて、提言していただきます。

連載第3回目は、「IDガバナンスの強化に向けて:テクノロジー導入の進め方」について、ご紹介いたします。

IDC Japan

ソフトウェア&セキュリティ

リサーチマネージャー

登坂 恒夫氏

デジタルトランスフォーメーション(DX)の取り組みと新型コロナウイルス感染症(COVID-19)の感染拡大で、リモートワークによるインターネット回線からのクラウドサービスの利用が増えています。

これによってイントラネット上に構築された境界防御は機能しなくなり、クラウド上のアプリケーションやデータへの不正アクセスによるデータの不正利用や搾取などを防ぐために、データ中心のセキュリティ対策が求められます。

データ中心のセキュリティ対策では、アプリケーションおよびデータへセキュアなアクセスコントロールが必須であり、IDガバナンス強化が求められます。IDCでは、IDガバナンスの強化に向けたテクノロジーの導入を「Transformational(革新型)」「Incremental(改善型)」「Opportunistic(補強型)」の3つのカテゴリーに分けて分析しています。

本コラムでは、「Transformational(革新型)」について解説します。「Incremental(改善型)」「Opportunistic(補強型)」については次回以降のコラムで解説する予定です。

Transformational(革新型)は、市場と投資戦略を完全に再形成し、新しいビジネスや市場機会を生み出し、新しい企業と消費者とが新たな能力によってつながることを可能にします。

変革的なテクノロジーの導入は、現在の技術とは大きく異なり、ほとんど認識されていない市場へ影響を与え、市場機会の創造を可能にします。

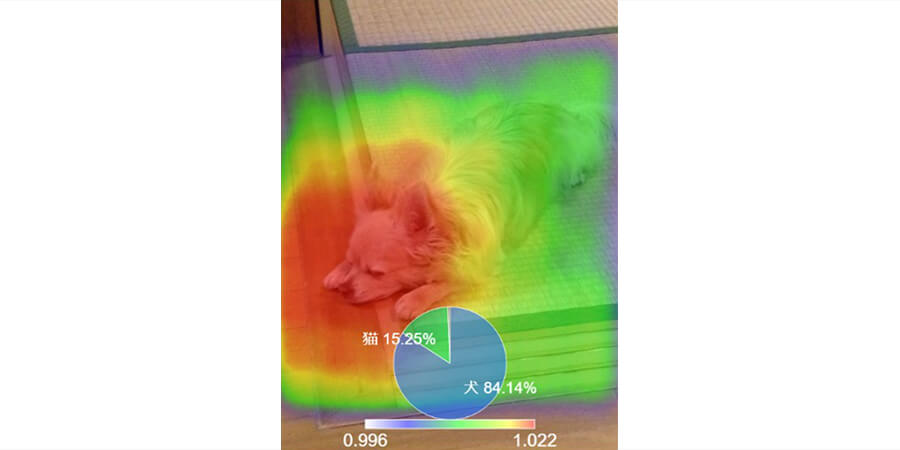

変革的なテクノロジーとしては、ML(Machine Learning)/AI(Artificial Intelligence)による分析とスキーマ拡張、自動プロビジョニング、そしてログベースのセッション監視のテクノロジーがあります。

アイデンティティは、組織のルールや役割によって定義されるものであり、常に見直されるものです。アイデンティティ全体のアプローチは、人々が何をしているかを徹底的な分析に基づいて自動化を図ることです。

最初のタスクは、基本的に同じ人と同じものをグループ化し、すべての異常値にレビューのためにフラグを立てることです。より優れたシステムでは膨大な数のIDを定義し、更新する必要があり、多くの人々がこの点に対して抵抗感を抱きます。

ML/AI分析テクノロジーは、推奨されるルールやロール、またはポリシーのアプローチによって人々が何をしているかを監視するセッション監視を支援します。これは、膨大な数のIDに対するIDガバナンスの実践と手順に大きく貢献します。

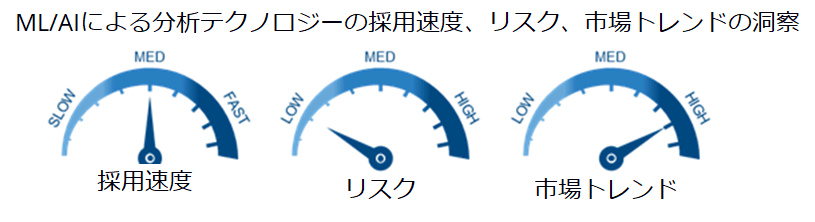

この分析によって特定の業界向けに設計された事実上のガバナンスモデルを定義することもできます。ML/AIによる分析のテクノロジーの採用速度は中程度で、導入に対するリスクは低く、市場トレンドは高いとIDCは考えます。

初歩的なまたはレガシーなIDガバナンスソリューションでは、通常、必要最小限の資格情報によるデータベース管理でした。ユーザーおよびエンティティは、名前、ランク、シリアル(バッジID)番号などに沿って定義されました。

初期のITはすべてバックオフィスの自動化に関するものであり、きめの細かいロール定義の必要性はなく、ユーザーまたは管理者のどちらかでした。

スキーマ拡張は、定義フィールドを追加してIDデータベースエントリをカスタマイズする機能であり、ITおよびセキュリティチームがアプリケーションアクセスの決定を行い、属性を拡張して人口統計学的属性および使用設定を含めることができます。

JSON形式のユーザーレコードを検索、更新、削除するための標準化されたHTTPエンドポイントで構成されるクロスドメインID管理(SCIM)仕様のシステムは、このスキーマ拡張をサポートしています。

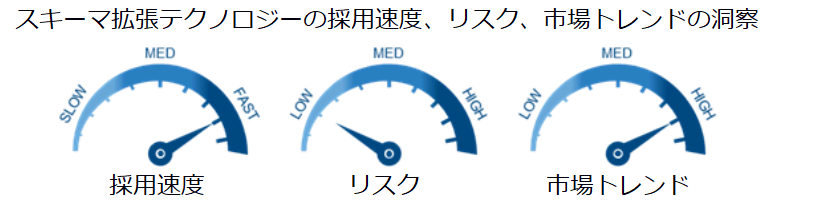

SCIMは、クラウドベースのアプリ中心の世界でのユーザープロビジョニングの自動化を支援します。スキーマ拡張のテクノロジーの採用速度は速く、導入に対するリスクは低いです。また市場トレンドは高いとIDCは考えます。

IDガバナンスを採用する動機の多くは、ユーザーのプロビジョニングやプロビジョニング解除など面倒なタスクの反復的な作業を自動化したいという願望から生じています。自動プロビジョニングによって、貴重なリソースが解放され、より価値の高い作業に集中できますが、自動化のメリットを実現することは困難な場合があります。

効果的な実装には、ITチームとビジネスチーム間の重要なチーム間の調整、テクノロジー統合へのスキル、そして時間と費用の多大な投資が必要です。

自動プロビジョニングの導入に関する重要な考慮事項の一つは、職務分離(SoD:Separation of Duties)との競合です。

組織がロボット機能を起動して日常のプロセスを自動化すると、プロセス所有者にこれらのボットの管理を割り当てます。要求されたアクセスには、セキュリティ所有者のレビューが必要な場合や、埋め込まれた管理者の資格情報に依存して、組織の認識なしにSoDの回避または違反が発生する場合があります。

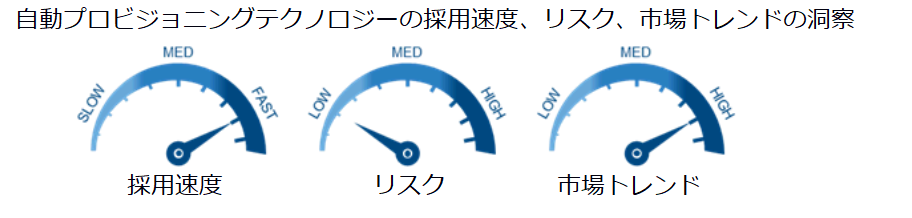

自動プロビジョニングのテクノロジーの採用速度は速く、導入に対するリスクは低いです。また市場トレンドは高いとIDCは考えます。

特権アクセス管理(PAM:Privileged Access Management)ソリューションの機能であるグループまたは役割ごとにユーザーの行動を追跡しドキュメント化することは、ML/AI分析のフィード、ポリシーレビューの実行、またはコンプライアンスレポート要件を満たすための基本的な機能になりつつあります。

俗にPAM-liteと呼ばれるテクノロジーは、通常、共有IDのsyslogレベルで、または個々のユーザーベースでユーザーの行動を追跡します。

ログベースのセッション監視は、事後のフォレンジック調査またはコンプライアンスレポートの目的で使用される完全なパケットキャプチャまたはキーストローク記録テクノロジーよりも、導入/展開が簡単で安価です。

クラウドコンピューティングテクノロジーの登場によって、一時的なユーザー監視データの収集が短期的に現実のものになってきています。それは急速にシステムのイベントログ監視と同等のものになりつつあります。

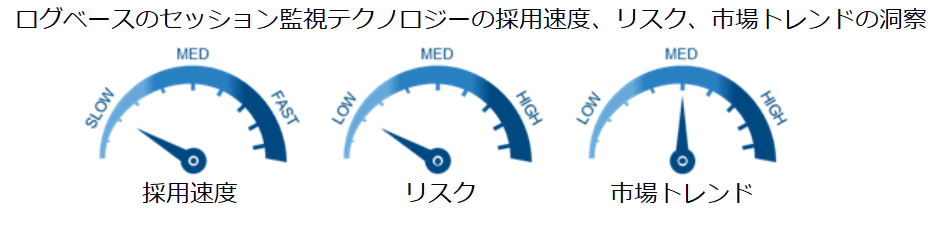

ログベースのセッション監視テクノロジーの採用速度は遅く、導入に対するリスクは低いです。また市場トレンドは中程度とIDCは考えます。

著者:登坂 恒夫

著者:登坂 恒夫

IDC Japan ソフトウェア&セキュリティ リサーチマネージャー。 情報セキュリティ市場(セキュリティソフトウェア市場、セキュリティアプライアンス市場、セキュリティサービス市場)を専門分野とし、市場予測、市場シェア、ユーザー調査など同市場に関するさまざまな調査を実施。調査レポート執筆の他、データベース製品の制作に携わるとともに、ITサプライヤーおよびユーザーに向けてインサイトの提供や提言を行う。

COVID-19による新たなワークスペース、働き方によって異なるネクストセキュリティノーマル、従来の境界防御に依存しないセキュリティについての提言、そのセキュリティ対策におけるID管理・アクセス制御(IAM)、クラウドシフトによるセキュリティ課題と対策について解説しています。

「COVID-19パンデミックで加速するデジタル変革と高度サイバーセキュリティ」と題し、企業がセキュリティ人材不足の問題を抱えている状況において、高度化するサイバー攻撃に対してどのように対策をとっていくべきかを議論し、課題解決の糸口をご紹介します。