境界防御の限界で求められるIAM強化

デジタルトランスフォーメーション(DX)への取組みによって、IT基盤はクライアント/サーバー型の第2のプラットフォームからモバイル、クラウド、ビックデータアナリティクス、ソーシャルネットワークの技術を活用した第3のプラットフォームへ移行しています。第2のプラットフォームでは、イントラネットとインターネットの境界にファイアウォールなどを設置して外部から脅威に対して防御していました。

しかし、第3のプラットフォームでは、様々なデバイスがインターネット経由で直接接続されるため境界での防御だけでは脅威を防ぐことが難しくなります。そして、2020年に新型コロナウイルス感染症(COVID-19)の流行拡大で大規模なリモートワークが行われ、VPN(Virtual Private Network)接続に集中しレスポンス遅延など可用性、脆弱性による不正侵入リスクといった問題が顕在化しました。

VPNの問題を解消するために、IT資産全てをVPN経由で利用するのではなく、クラウドサービスについてはインターネットから直接利用するケースも増えています。その場合は、イントラネット上に設置した境界防御は機能しなくなります。

ネットワーク中心からデータ中心のセキュリティ対策へ

DXの取組みによってクラウドサービスの活用が拡大し、COVID-19による大規模なリモートワークへの移行によって、クラウドサービスの利用拡大が加速しています。クラウドサービスを利用することで、従来まで社内のイントラネット上にしか存在しなかったIT資産は、社外のインターネット上のクラウド環境まで拡がっています。

そして、COVID-19による大規模なリモートワークの移行によって、クラウドサービスの利用はインターネット経由で直接接続して利用するインターネットブレイクアウトが徐々に増えてきています。

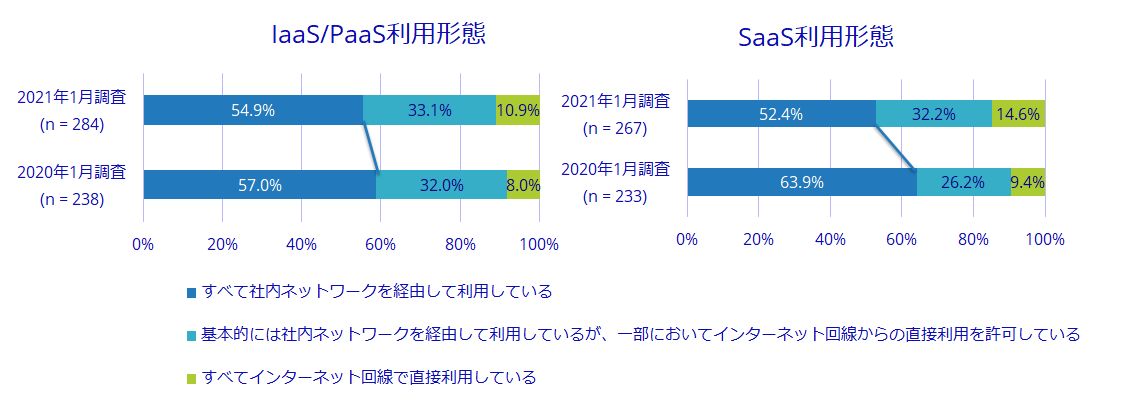

IDCよるユーザー調査において、2021年1月と2020年1月のユーザー調査の結果を比較すると、インターネット回線から直接接続して利用するユーザーはIaaS/PaaSで8.0%から10.9%へ、SaaSでは9.4%から14.6%へとインターネットブレイクアウトでの利用形態は増えています。インターネットブレイクアウトによるクラウド利用では、イントラネット上に構築された境界防御は機能しなくなります。クラウド上に展開されているアプリケーションやデータへの不正アクセスによるデータの不正利用や搾取などを防ぐために、データ中心のセキュリティ対策が求められます。

国内ユーザー企業のクラウド利用形態

IAMが必須のデータ中心のセキュリティ対策

データ中心のセキュリティ対策では、アプリケーションおよびデータへの不正アクセスを防ぐことが必須となり、セキュアなアクセスコントロールを構築することがセキュリティ対策の基本となります。クラウド上に展開されているアプリケーションおよびデータへのアクセス権を付与するユーザーのID管理とアクセス管理が必要です。

特にクラウド環境においては、アプリケーションのシステム構成/変更などを行え、機密データへのアクセスが行える特権ユーザーに対する特権アクセス管理(PAM:Privileged Access Management)は、社内のイントラネット上の閉ざされたオンプレミス環境と違いインターネット上の不特定多数からのアクセスが可能となり、大規模な情報漏洩など深刻な事案に繋がる恐れがあるため、IAM(Identity and Access Management)の中でも重要な機能となります。

またオンプレミス環境でのIAMは、業務システムに依存したID管理で運用され、業務システムごとにサイロ化されている場合が多く、業務システムへのアクセスコントロールはシングルサインオン(SSO:Sigle Sign On)によって統合化されてきました。

しかし、サイロ化されたID管理によって、不要なIDの削除 やIDに対する不適格な権限付与などID管理の脆弱性によって業務システムへの不正アクセスが可能となっている場合が考えられます。クラウド環境においては、このID管理の脆弱性は重大なセキュリティ侵害を引き起こす恐れがあります。サイロ化を排除し、企業のセキュリティポリシーに基づいてオンプレミス環境およびクラウド環境が混在するハイブリッド環境やマルチクラウド環境でも一元的にID管理を行うことが必要です。

IAM強化ポイント

DXの取組みとCOVID-19の流行拡大による大規模なリモートワークでクラウドサービスの活用が拡大し、クラウド上に展開されるクラウドアプリケーションとデータへのアクセスコントロールの強化が重要となってきています。クラウドアプリケーションおよびデータへのアクセスコントロールは、アクセス権が付与されるユーザーIDに企業のセキュリティポリシーに基づいたコンテキスト情報を付加し、なりすましなどの不正アクセスのリスクを低減させる必要があります。特にエンタープライズアプリケーションや機密データへのアクセスは特権IDへのコンテキスト情報を付加し、コンテキストベースのアクセスコントロールを活用することは、クラウド上で展開されるエンタープライズアプリケーションや機密データに対しては重要なセキュリティ対策です。 コンテキストベースによるアクセスコントロールを強化するためには、以下の項目を実施することが必要です。

・IDの登録から削除までのライフサイクル管理を強化し不要なIDを削除していくこと

・コンテキスト情報を定期的に確認すること

・アクセスするエンドポイントデバイスのセキュリティ耐性もアクセス許可の評価基準にすること

・アクセス後のユーザーの行動を分析し、内部不正などユーザー規範から逸脱する行動を検出すること

著者:登坂 恒夫

著者:登坂 恒夫

IDC Japan ソフトウェア&セキュリティ リサーチマネージャー。 情報セキュリティ市場(セキュリティソフトウェア市場、セキュリティアプライアンス市場、セキュリティサービス市場)を専門分野とし、市場予測、市場シェア、ユーザー調査など同市場に関するさまざまな調査を実施。調査レポート執筆の他、データベース製品の制作に携わるとともに、ITサプライヤーおよびユーザーに向けてインサイトの提供や提言を行う。

IT調査会社 IDC Japan ソフトウェア&セキュリティのリサーチマネージャーである登坂 恒夫氏により、全5回を通して、IAM市場の市場予測から、ゼロトラストにおけるIAMの変化、また近年特に問われるIDのガバナンスと管理を担うIGA(Identity Governance & Administration )というトピックについて、提言していただきます。

IT調査会社 IDC Japan ソフトウェア&セキュリティのリサーチマネージャーである登坂 恒夫氏により、全5回を通して、IAM市場の市場予測から、ゼロトラストにおけるIAMの変化、また近年特に問われるIDのガバナンスと管理を担うIGA(Identity Governance & Administration )というトピックについて、提言していただきます。

著者:登坂 恒夫

著者:登坂 恒夫